Err-disable의 기능이란?

Switch에서 포트에 대해 장애 및 에러유무를 주기적으로 모니터링하며 에러가 발생하면 자동으로 포트가 Errdisabled 상태로 변경되며 Shutdown 상태가 됩니다. 이후 관리자가 조치를 취할 수 있도록 Event Log를 발생시켜줍니다.

Errdisabled 포트를 복구하려면 해당 포트에서 no shutdown 명령어를 입력해주어야 합니다.

Errdisable Detect 설정

장비마다 다르지만 아래와 같이 설정 가능한 옵션들이 많이 있습니다.

여기서 자주 사용하는 옵션만 설명 드리겠습니다.

Switch(config)#errdisable detect cause ?

all Enable error detection on all cases

arp-inspection Enable error detection for arp inspection

dhcp-rate-limit Enable error detection on dhcp-rate-limit

dtp-flap Enable error detection on dtp-flapping

gbic-invalid Enable error detection on gbic-invalid

inline-power Enable error detection for inline-power

l2ptguard Enable error detection on l2protocol-tunnel

link-flap Enable error detection on linkstate-flapping

loopback Enable error detection on loopback

pagp-flap Enable error detection on pagp-flapping

pppoe-ia-rate-limit Enable error detection on PPPoE IA rate-limit

psp Enable error detection on PSP

security-violation Enable error detection on 802.1x-guard

sfp-config-mismatch Enable error detection on SFP config mismatch

Switch(config)#errdisable detect cause all

모든 옵션을 포함합니다.

Switch(config)#errdisable detect cause dtp-flap

스위치를 Trunk로 연결했을 경우 trunk는 access 와 다르게 모든 VLAN 트래픽을 실어나르기 때문에 어떤 VLAN에 속하는지 표시해주는 헤더가 필요한데 두 스위치가 사용하는 encapsulation 설정이 다를 경우 발생합니다.

Switch(config)#errdisable detect cause link-flap

짧은 시간동안 스위치 포트가 Up/Down을 반복할 떄 발생합니다.

Switch(config)#errdisable detect cause pagp-flap

스위치간 Etherchannel 구성을 통해 여러개의 포트를 하나로 묶었을 때 묶음 조건이 다를 경우(ex=duplex)

Switch(config)#errdisable detect cause udld

STP프로토콜이 동작하기 위해 양방향 BPDU 프레임 교환이 필요한 스위치 연결에서 단방향 연결만 가능하여 STP프로토콜이 제대로 동작할 수 없을 경우에 발생합니다.

Switch(config)#errdisable detect cause rootguard

STP프로토콜의 root 역활을 하는 스위치에 root 스위치로부터 BPDU 프레임이 도착한 경우에 발생합니다.

자동으로 Errdisable 포트를 복구하는 명령어에 대해서 알아볼게요.

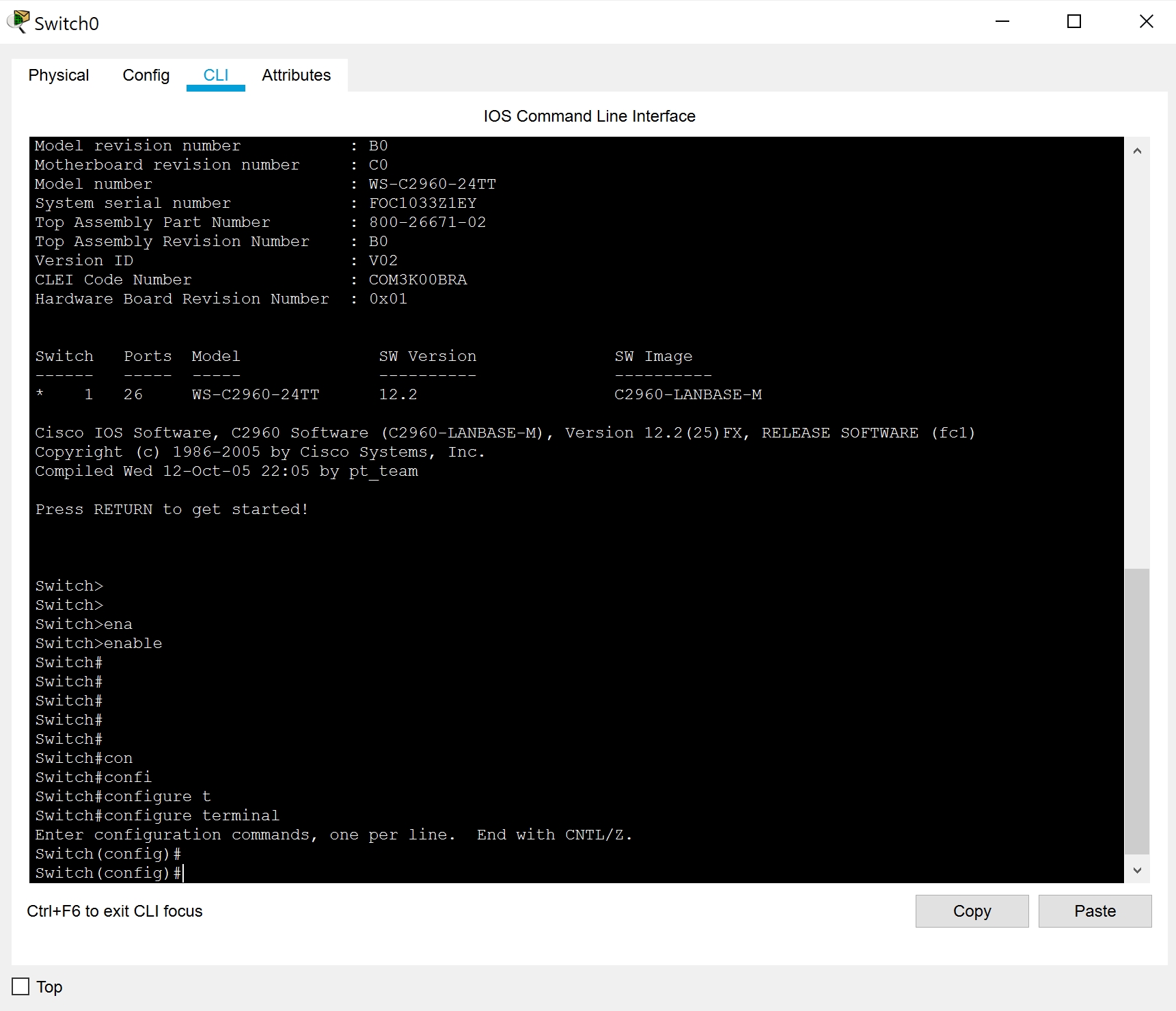

errdisable recovery 설정

Switch(config)#errdisable recovery cause ?

all Enable timer to recover from all error causes

arp-inspection Enable timer to recover from arp inspection error disable state

bpduguard Enable timer to recover from BPDU Guard error

channel-misconfig (STP) Enable timer to recover from channel misconfig error

dhcp-rate-limit Enable timer to recover from dhcp-rate-limit error

dtp-flap Enable timer to recover from dtp-flap error

gbic-invalid Enable timer to recover from invalid GBIC error

inline-power Enable timer to recover from inline-power error

l2ptguard Enable timer to recover from l2protocol-tunnel error

link-flap Enable timer to recover from link-flap error

link-monitor-failure Enable timer to recover from link monitoring failure

loopback Enable timer to recover from loopback error

mac-limit Enable timer to recover from mac limit disable state

oam-remote-failure Enable timer to recover from OAM detected remote failure

pagp-flap Enable timer to recover from pagp-flap error

port-mode-failure Enable timer to recover from port mode change failure

pppoe-ia-rate-limit Enable timer to recover from PPPoE IA rate-limit error

psecure-violation Enable timer to recover from psecure violation error

psp Enable timer to recover from psp

security-violation Enable timer to recover from 802.1x violation error

sfp-config-mismatch Enable timer to recover from SFP config mismatch error

storm-control Enable timer to recover from storm-control error

udld Enable timer to recover from udld error

unicast-flood Enable timer to recover from unicast flood error

vmps Enable timer to recover from vmps shutdown error

Switch(config)#errdisable recovery cause all (all대신에 하나씩 사용 가능합니다.)

Switch(config)#errdisable recovery interval 30 (기본 복구시간은 300초이고 30~86400초까지 설정가능합니다.)

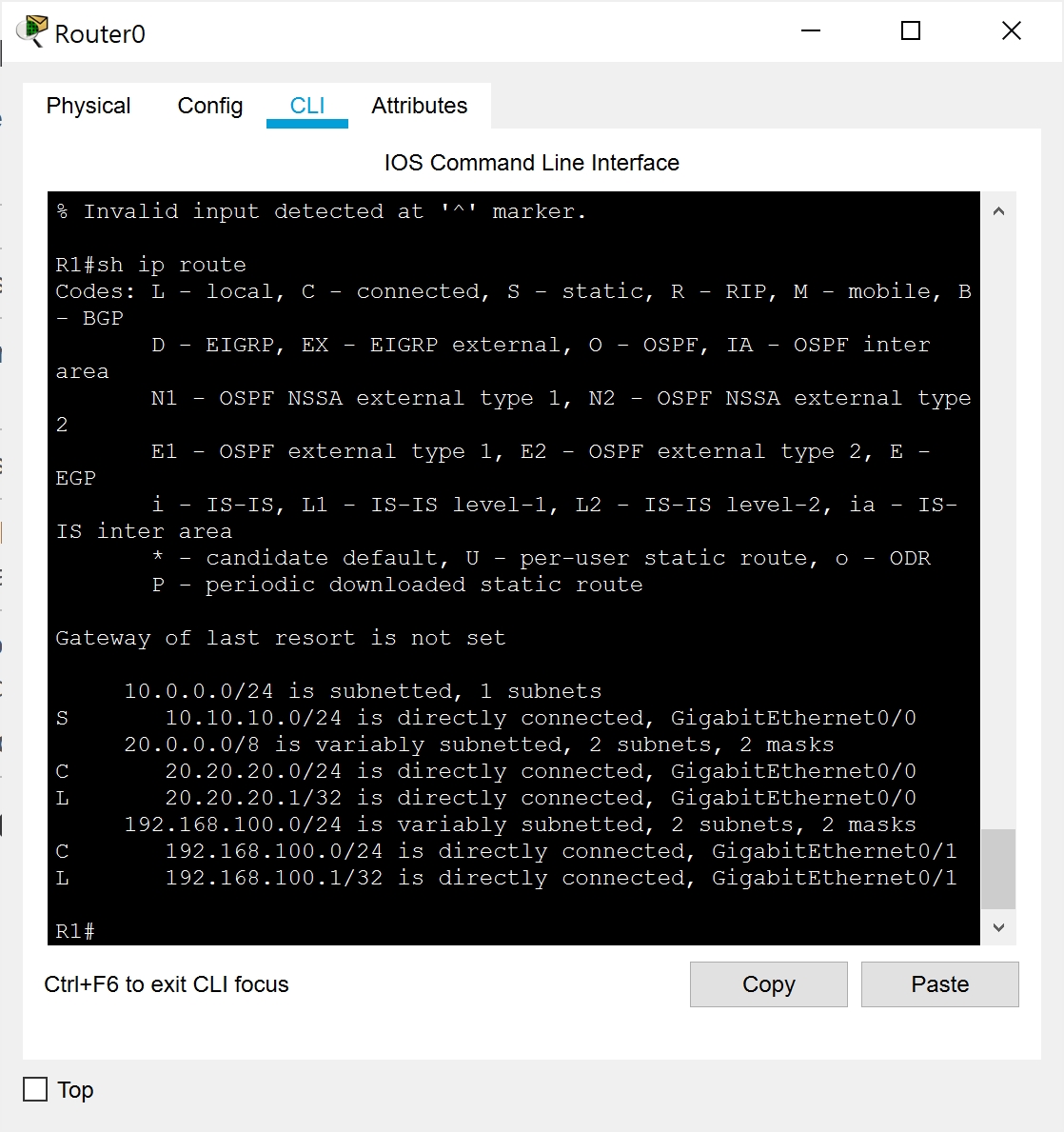

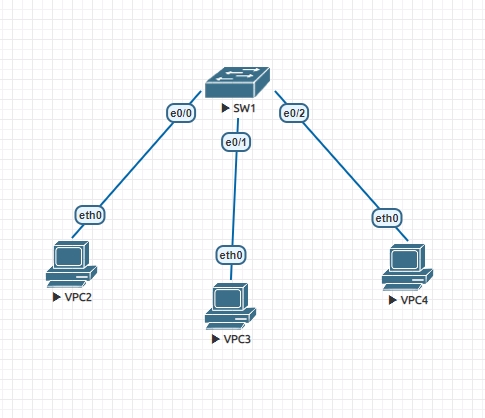

테스트로 포트를 Errdisable 상태로 만들고 자동 복구가 되는지 확인해봤습니다.

*Jul 9 15:39:44.822: %PM-4-ERR_DISABLE: psecure-violation error detected on Et0/0, putting Et0/0 in err-disable state

*Jul 9 15:39:44.822: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0050.7966.6802 on port Ethernet0/0.

*Jul 9 15:39:45.822: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/0, changed state to down

*Jul 9 15:39:46.823: %LINK-3-UPDOWN: Interface Ethernet0/0, changed state to down

Switch#show errdisable recovery

ErrDisable Reason Timer Status

----------------- --------------

arp-inspection Enabled

bpduguard Enabled

channel-misconfig (STP) Enabled

dhcp-rate-limit Enabled

dtp-flap Enabled

gbic-invalid Enabled

inline-power Enabled

l2ptguard Enabled

link-flap Enabled

mac-limit Enabled

link-monitor-failure Enabled

loopback Enabled

oam-remote-failure Enabled

pagp-flap Enabled

port-mode-failure Enabled

pppoe-ia-rate-limit Enabled

psecure-violation Enabled

security-violation Enabled

sfp-config-mismatch Enabled

storm-control Enabled

udld Enabled

unicast-flood Enabled

vmps Enabled

psp Enabled

dual-active-recovery Disabled

Timer interval: 30 seconds

Interfaces that will be enabled at the next timeout:

Interface Errdisable reason Time left(sec)

--------- ----------------- --------------

Et0/0 psecure-violation 19

*Jul 9 15:40:14.813: %PM-4-ERR_RECOVER: Attempting to recover from psecure-violation err-disable state on Et0/0

*Jul 9 15:40:16.813: %LINK-3-UPDOWN: Interface Ethernet0/0, changed state to up

*Jul 9 15:40:17.813: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/0, changed state to up

감사합니다.

'Network > CISCO' 카테고리의 다른 글

| [Network] CISCO - 기능 설정 (0) | 2022.02.18 |

|---|---|

| [Network] CISCO - HSRP 라우터 이중화 (0) | 2020.07.16 |

| [Network] CISCO - Storm-Control 이란? (1) | 2020.07.09 |

| [Network] CISCO - DAI란? (Dynamic ARP Inspection) (0) | 2020.06.30 |

| [Network] CISCO - DHCP Snooping 란 무엇인가? (0) | 2020.06.30 |